[Android] Facebook 계정 탈취하는 악성코드 Photo Motion 어플 분석 보고서

개요

Facebook 계정을 탈취하는 Android 악성코드 중 “Photo Motion” APK 분석을 진행했다.

분석 정보

분석 환경

| OS | Windows 11 Pro |

|---|---|

| Tools | Android Studio AVD, DB Browser for SQLite |

| Device | Android 9 API 27 x86_64 |

분석 대상

| No | A |

|---|---|

| File Name | 28e0d555e4fa12a6cb222df4e6846a9a.apk |

| MD5 | 28e0d555e4fa12a6cb222df4e6846a9a |

| SHA-256 | 225fc4019e736fa7d320373a09bb6e9fd97571e8222d519aaa2477280e067d7e |

| File Type | Android APK |

| File Version | 1.0.1 |

| File Size | 12,819,389 Bytes |

| Creation Time | 2021-10-01 07:33:42 UTC |

| Tag |

자동화 분석

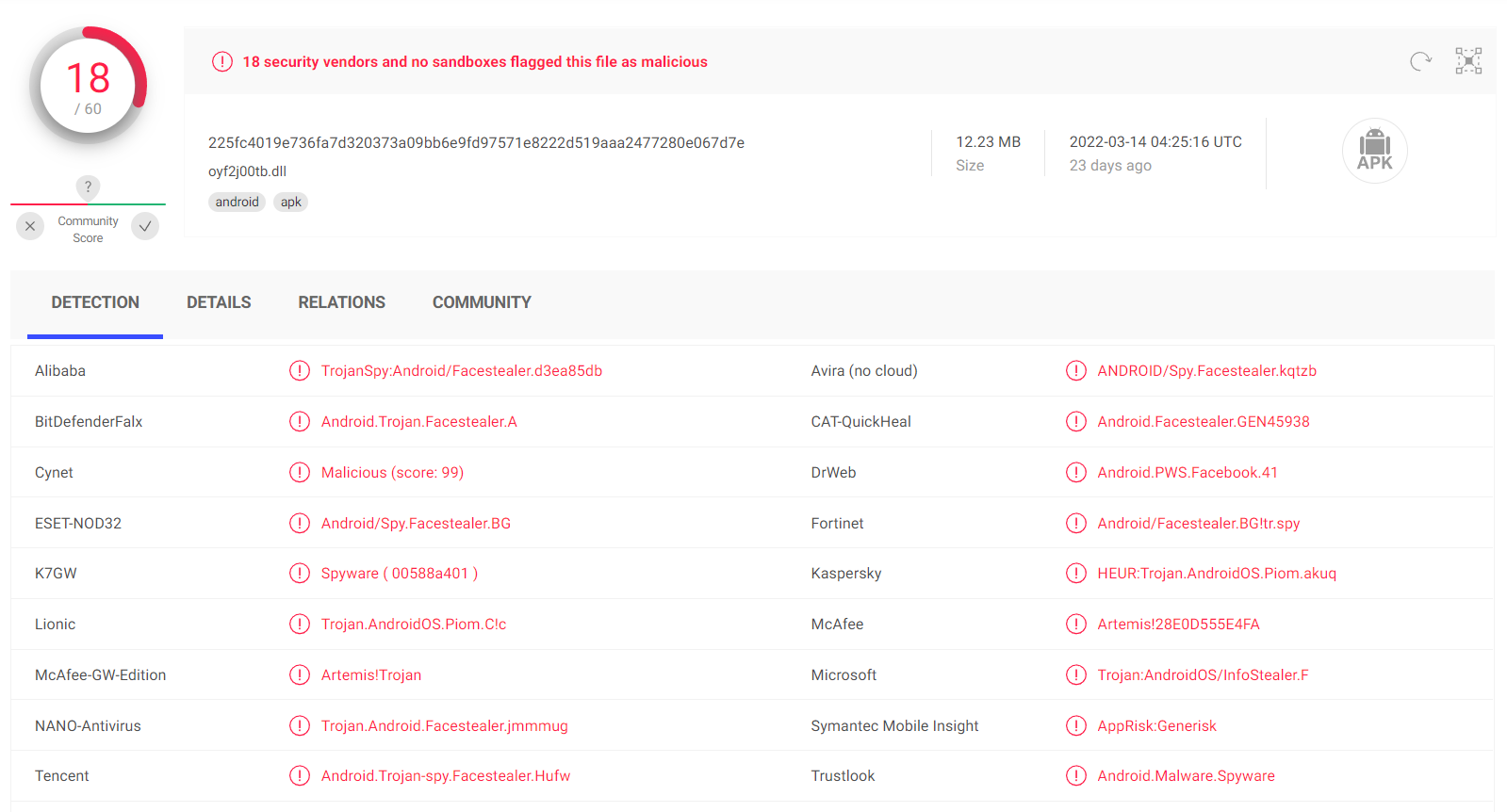

VirusTotal 분석 결과 Facestealer 악성코드와 유사도가 높음을 알 수 있다.

행위 분석

앱을 실행하면 첫 화면에서 페이스북 로그인 안내 문구와 함께 로그인 시도를 요청한다.

여기서 로그인 버튼을 누르면 앱 저장소에 app_textures, app_webview가 생성된다. 이는 페이스북 로그인 시 쿠키 데이터가 저장된다.

정적 분석

페이스북 로그인 데이터들을 Bundle로 묶는다.

동적 분석

C:\Users\NetKingJ\Desktop>adb logcat -b crash -v tag

E/AndroidRuntime: FATAL EXCEPTION: main

E/AndroidRuntime: Process: com.meicalhowell.motion.pixmotion, PID: 7423

E/AndroidRuntime: java.lang.RuntimeException: Unable to start activity ComponentInfo{com.meicalhowell.motion.pixmotion/com.meicalhowell.pixmotion.activities.MainActivity}: android.view.InflateException: Binary XML file line #90: Binary XML file line #90: Error inflating class ImageView

E/AndroidRuntime: at android.app.ActivityThread.performLaunchActivity(ActivityThread.java:2913)

E/AndroidRuntime: at android.app.ActivityThread.handleLaunchActivity(ActivityThread.java:3048)

E/AndroidRuntime: at android.app.servertransaction.LaunchActivityItem.execute(LaunchActivityItem.java:78)

E/AndroidRuntime: at android.app.servertransaction.TransactionExecutor.executeCallbacks(TransactionExecutor.java:108)

E/AndroidRuntime: at android.app.servertransaction.TransactionExecutor.execute(TransactionExecutor.java:68)

E/AndroidRuntime: at android.app.ActivityThread$H.handleMessage(ActivityThread.java:1808)

E/AndroidRuntime: at android.os.Handler.dispatchMessage(Handler.java:106)

E/AndroidRuntime: at android.os.Looper.loop(Looper.java:193)

E/AndroidRuntime: at android.app.ActivityThread.main(ActivityThread.java:6669)

E/AndroidRuntime: at java.lang.reflect.Method.invoke(Native Method)

E/AndroidRuntime: at com.android.internal.os.RuntimeInit$MethodAndArgsCaller.run(RuntimeInit.java:493)

E/AndroidRuntime: at com.android.internal.os.ZygoteInit.main(ZygoteInit.java:858)

E/AndroidRuntime: Caused by: android.view.InflateException: Binary XML file line #90: Binary XML file line #90: Error inflating class ImageView

E/AndroidRuntime: Caused by: android.view.InflateException: Binary XML file line #90: Error inflating class ImageView

E/AndroidRuntime: Caused by: android.content.res.Resources$NotFoundException: Drawable (missing name) with resource ID #0x7f080181

E/AndroidRuntime: Caused by: android.content.res.Resources$NotFoundException: Unable to find resource ID #0x7f080181BurpSuite로 프록시 연결해서 분석을 진행하려고 했으나 앱 자체 디버깅 제한이 걸려있는지 강제 종료가 된다.

결론

- Android 악성코드 앱으로 로그인 세션을 탈취하는 대표적인

Joker,FlyTrap,Facestealer등과 비슷한 유형으로 해당 앱도 페이스북 로그인 세션을 C&C 서버로 전달하는 악의 행위를 살펴볼 수 있다.

Reference

'Analysis Report' 카테고리의 다른 글

| [Phishing] 몸캠 피싱 어플 tonight.apk 분석 보고서 (0) | 2022.06.18 |

|---|---|

| [Phishing] 우체국 사칭 어플 epost.apk 분석 보고서 (0) | 2022.06.18 |

| [Windows] 00 대학교 입학키트 USB "ECAP.EXE" 분석 (0) | 2022.04.05 |

| [Google] 안드로이드 웹뷰(Android System WebView) 앱간 충돌 원인 분석 (2) | 2021.03.24 |

| [Samsung] Galaxy Buds Pro 유출 분석 (0) | 2020.12.19 |